Cuando se anuncia que una empresa fue hackeada, lo primero que las personas en su mayoría piensan es que el atacante entró en los sistemas de la empresa mediante ataques sofisticados dirigidos hacia estos. Si bien es correcto hasta cierto punto, lo que no tomamos en cuenta es la vía o vector de acceso que un hacker pueda tener hacia los sistemas de una empresa, una de las vías más comunes es mediante correos electrónicos creados para los empleados o clientes de estas empresas que puedan tener acceso a dichos sistemas.

Estos correos electrónicos pueden ser enviados desde cualquier parte, pero ¿qué tan seguros estamos que el correo proviene de donde dice haber sido enviado? Será que en realidad es un correo de un cliente o una cotización de un proveedor o no sabemos si el documento del memo recibido de un superior es un documento oficial y no un archivo infectado.

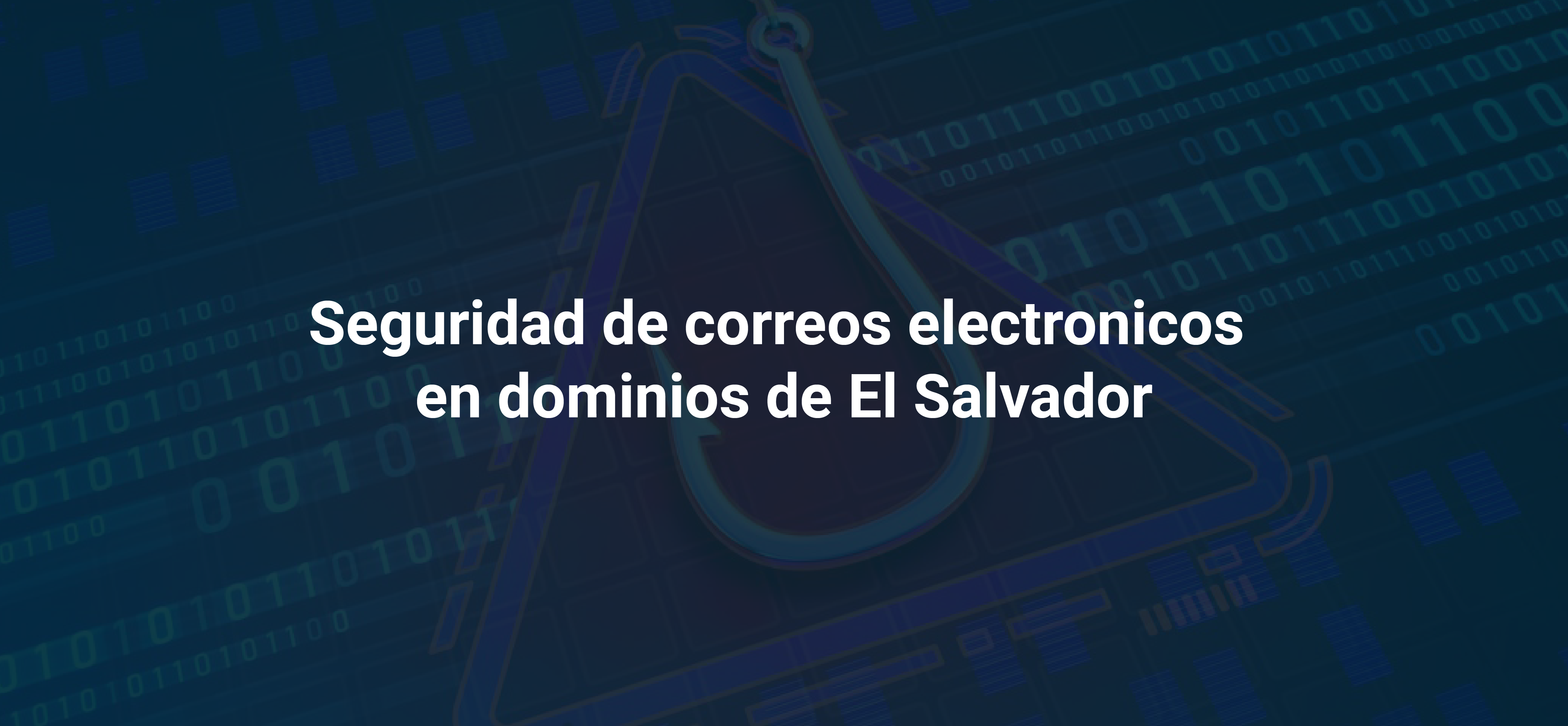

Nos dimos a la tarea de investigar mediante fuentes de información pública (utilizando OSINT), el estado de la seguridad en dominios de El salvador (terminados en .sv) se analizó la configuración de 1866 dominios para saber si utilizan las medidas correctas para evitar una suplantación de identidad.

Del 100% de los dominios, únicamente 12% aproximado (226 hosts) se encuentra protegido correctamente contra la suplantación de identidad, una cantidad alarmantemente baja para la cantidad de dominios identificados. En la seguridad de este tipo hay tres factores importantes SPF, DMARC y DKIM de los cuales los tres deben estar debidamente configurados para una protección correcta contra la suplantación de identidad en el correo electrónico.

SPF

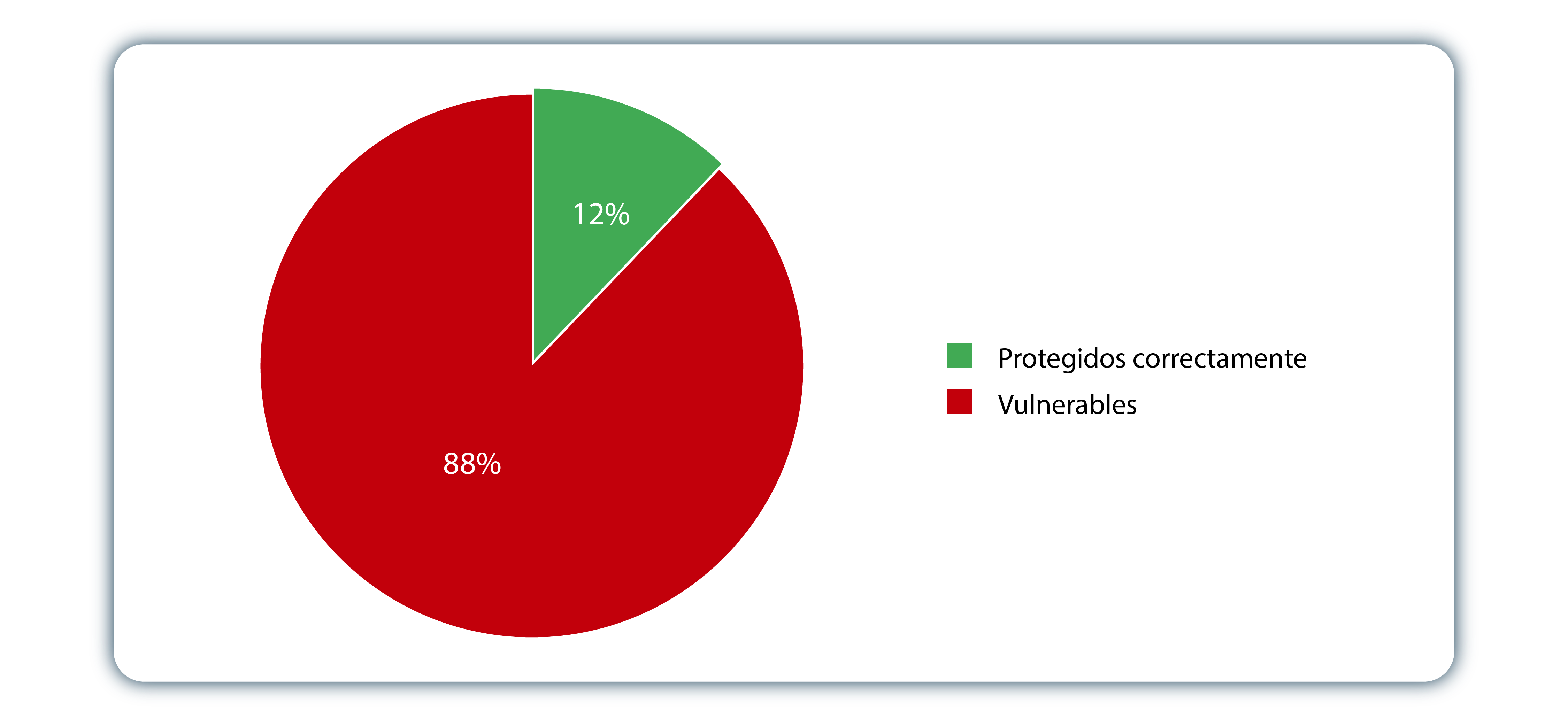

El primer factor es SPF que son siglas de Sender Policy Framework, un registro que ha sido diseñado para identificar mensajes falsificados, indicando en el SPF los servidores permitidos para enviar correos electrónicos.

En el caso de la implementación de SPF, el 50% aproximado (929 hosts) de los dominios presenta un registro de SPF correcto y un 50% aproximado (937) no presenta un registro SPF lo cual permite que el servidor emisor del correo electrónico no sea validado al momento de recibirlo y los mensajes no serían marcados como sospechosos.

Sin embargo, solamente el SPF no es una protección adecuada, si bien los mensajes son marcados como sospechosos, esto no aplica para todos los clientes de correo, los mensajes son enviados a la bandeja de entrada y en clientes de correo como Outlook en cualquiera de sus versiones no muestra ningún mensaje que advierta al usuario que es un mensaje falsificado tratando de impersonar a alguien dentro de la organización, para esto es necesario de DMARC y DKIM.

DMARC y DKIM

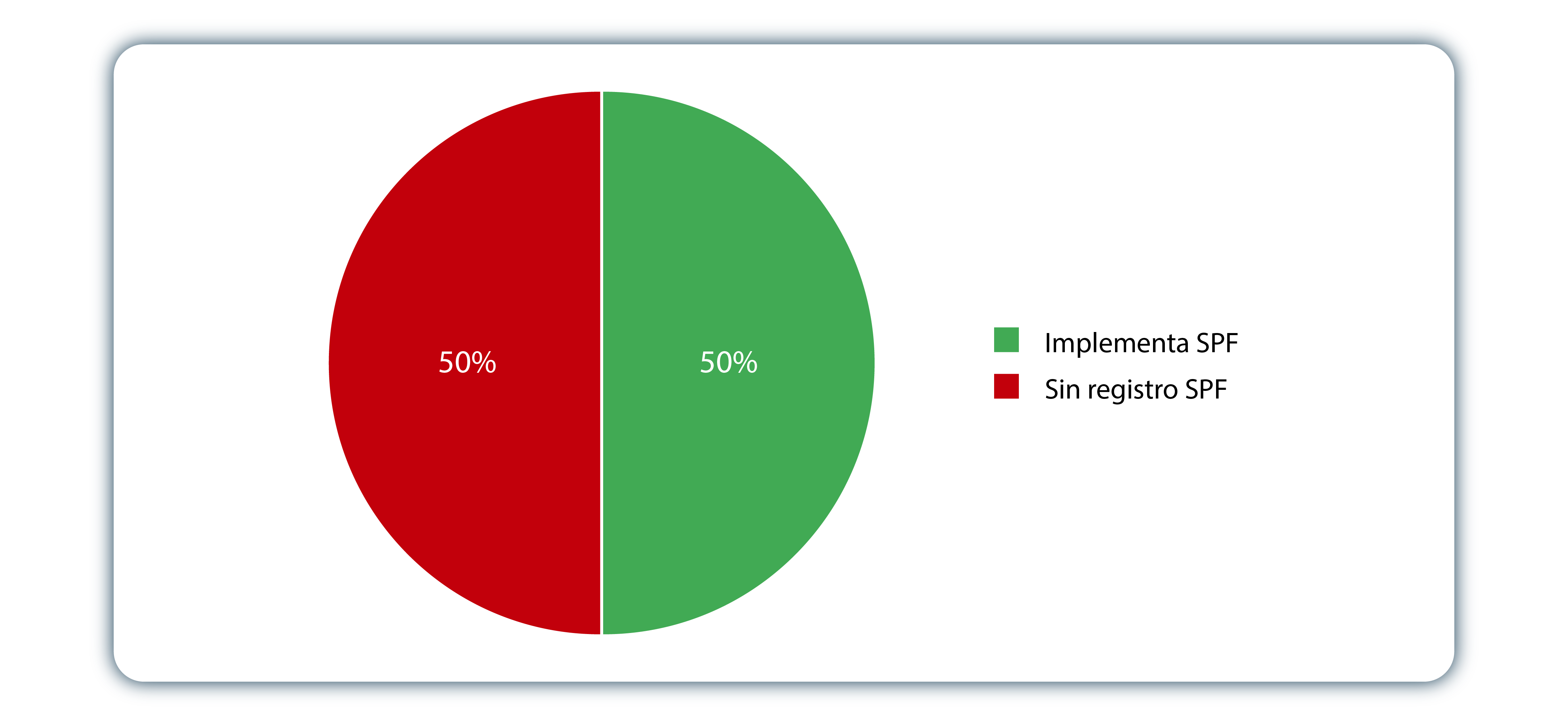

Los siguientes factores son los que definen la autenticidad de un correo recibido y las acciones a tomar, empezando por DKIM el cual es una configuración especial para generar una firma del servidor emisor en cada correo enviado.

DMARC es una regla que define que hacer con el correo recibido, indica al servidor que recibe el correo que verifique la información de SPF y DKIM para comprobar que el servidor que ha enviado el correo tenga permitido enviar correos de ese dominio por medio de SPF como verificar las firmas de los mensajes por medio de DKIM.

Para DMARC nos encontramos que 22% aproximado (419 dominios) del total de los dominios cuentan con un registro de DMARC configurado correctamente, a simple vista los datos no concuerdan con los mostrados al inicio de este articulo y esto se debe a que en la implementación de DMARC se debe incluir una política que indique al servidor que hacer con el correo recibido, para esto existen 3 opciones

- Reject (rechazar) indica al servidor que debe rechazar los mensajes que no cumplan con las características.

- Quarantine (cuarentena) permite la recepción del mensaje, pero en la bandeja de correo no deseado o spam.

- None (nada, solo monitoreo) el cual genera un registro en el servidor que el correo no cumple, pero se entrega a la bandeja de entrada con normalidad.

Esta última opción es la que permite que los correos malintencionados lleguen a su objetivo y no se recomienda tener una configuración de este tipo.

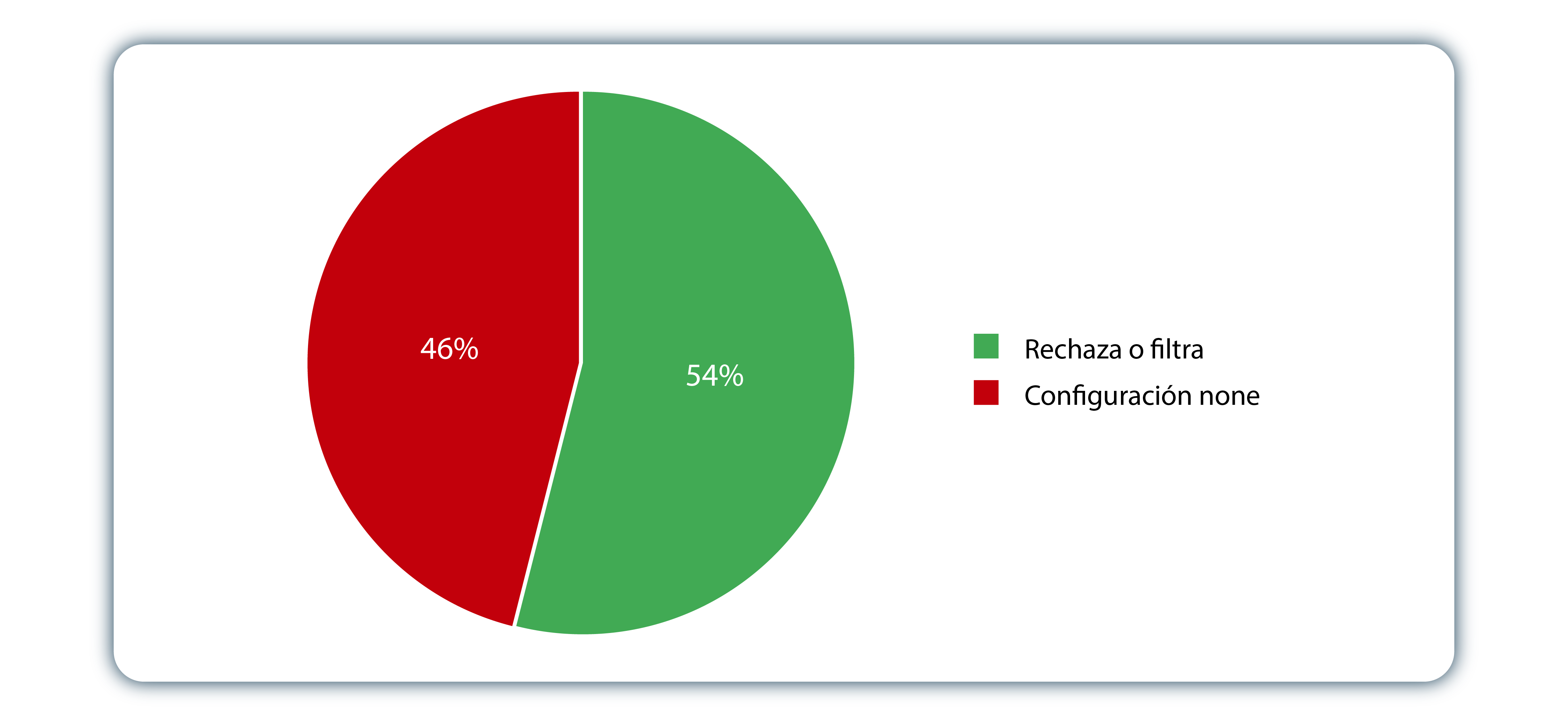

En base a lo antes descrito, dentro de los dominios que tienen configurado DMARC (419), 54% (226) tienen una política para rechazar o marcar como spam los correos que no cumplan con los requerimientos y un 46% (193) no toma acciones contra este tipo de mensajes malintencionados y por tanto sus usuarios aún son vulnerables a suplantación del dominio.

En conclusión, es fácil pasar por alto la configuración de un dominio, y es probable que tu empresa no sea el objetivo de correos maliciosos, pero ¿qué hay de nuestros clientes y proveedores?, ¿qué pasaría si están enviando correos en nombre de tu empresa? No habría forma de saberlo sin una inspección previa del mensaje, es mejor estar preparados contra la suplantación de identidad, en NOISE Ciberseguridad podemos ayudarte a verificar y realizar las configuraciones necesarias, acércate a nuestra página de contacto y envíanos un correo, nos aseguraremos de que sea legítimo y será un gusto atenderte y apoyarte en la gestión de configuraciones necesarias en caso seas susceptible a este tipo de ataques.

Tu dominio podría ser vulnerable

Puedes verificar el estado de la configuración de DMARC en el siguiente enlace:

https://mxtoolbox.com/DMARC.aspx

Unicamente debes ingresar tu dominio y te indicará si tienes una configuración correcta o incorrecta o incluso si no posees ninguna clase de configuración.

Fuente de sitios web:

http://urlsearch.commoncrawl.org/

Editor: Juan Rodriguez