Nota: para este magnífica entrada habia preparado imágenes en en photoshop, pero incumpli una regla de la seguridad de la información la cual es almacenar copias de respaldo, por lo que utilizo mi habilidad en paint y con suerte resulta ser un poco cómico.

Cuando creamos una cuenta en un sitio o ya sea que nos entreguen credenciales en nuestro trabajo normalmente tenemos lo que se llama un usuario y un factor de autenticación, pero ¿qué es un factor de autenticación?

Un factor de autenticación es una prueba de ser el poseedor de dicho usuario o cuenta y puede ser de tres tipos:

- Algo que se sabe: este es el tipo de factor más utilizado y por ende el más conocido como lo son las contraseñas o passwords y/o pines de acceso.

- Algo que se es: Cuando hablamos de este factor nos referimos a una característica propia la cual sabemos que difícilmente será igual entre dos personas como la huella dactilar, la retina o inclusive un elemento que está ganando popularidad como es el reconocimiento facial.

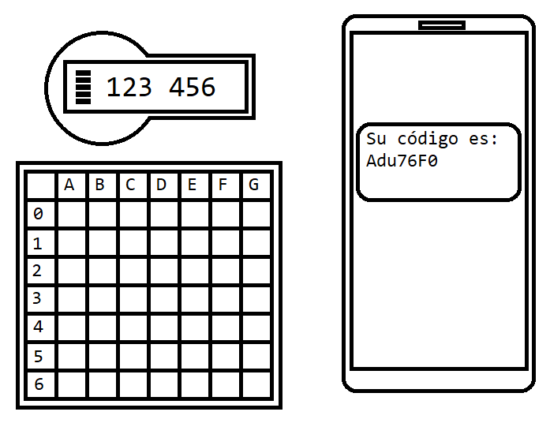

- Algo que se tiene: popularmente utilizado en el rubro financiero como matrices de autenticación o generadores de token físicos los cuales vienen en muchos sabores y colores o por medio de aplicaciones en nuestros dispositivos móviles.

¿Entonces cuando se utiliza autenticación múltiple factor?

En primer lugar, para decir que la autenticación es de múltiple factor debemos utilizar dos o más factores diferentes como una contraseña y un token y la utilizamos cuando queremos implementar un nivel de seguridad más robusto. Difícilmente un atacante tendrá disponible ambos factores.

Google cuenta con la aplicación “Google Authenticator” desde el cual se manejan los tokens. Microsoft tiene una similar simplemente llama “Authenticator” inclusive podemos implementar aplicaciones como “Authy” para gestionar nuestros tokens y si eres desarrollador de software puedes ver que estos cuentan con documentación extensa para que los puedas implementar

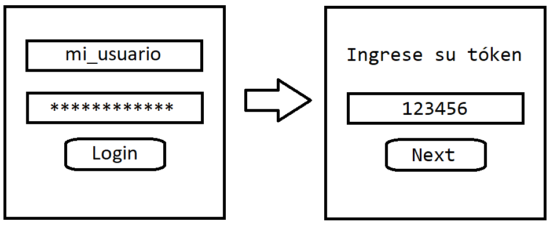

Algunos sitios piden el usuario, contraseña y toquen, aunque por seguridad la mayoría utiliza la metodología de “autenticación de dos pasos”. Primero se pide el usuario y contraseña, luego se pide el toquen, esto con el fin de reducir ataques de fuerza bruta y agregar una capa adicional de seguridad.

Entonces ¿Es siempre necesaria una contraseña fuerte?

Si, siempre es recomendado utilizar una contraseña fuerte, pero a ¿qué se refiere esto?, simple lo podemos reducir en lo siguiente:

- No utilizar palabras que se puedan encontrar en el diccionario.

- No utilizar fechas de nacimiento ni nombre propio o de familiares.

- Es recomendable utilizar por lo menos un carácter en minúscula, uno mayúscula, un dígito y un carácter especial.

- Que tenga una longitud considerable de al menos 10 o más caracteres.

Una forma sencilla de utilizar una contraseña de este tipo es guiarse de una frase de una canción, un dicho, etc. Por ejemplo:

A brazo partido

Tiene una longitud de 15 caracteres contando los espacios, pero podemos hacerlo mejor utilizando lo siguiente:

- Cambiar los espacios por guiones bajos “_”.

- Cambiar las “a” por un “4” y las “o” por un “0”.

- Cambiar la “i” por un símbolo de cierre de exclamación.

- Convertir a mayúscula la primera letra de cada palabra.

Utilizando esto nos queda:

4_Br4z0_P4rt¡d0

Tiene la misma longitud, pero es mucho más segura únicamente debemos de acordarnos de la frase principal y los tipos de reemplazo utilizados.